Funciona en los siguientes sistemas operativos:

- GNU/Linux (todas las distribuciones, incluyendo RHEL, Ubuntu, Slackware, Debian, etc)

- Windows XP,2000,2003,Vista,2008

- VMWare ESX 3.0,3.5 (incluyendo CIS checks)

- FreeBSD (Todas las versiones)

- OpenBSD (Todas las versiones)

- NetBSD (Todas las versiones)

- Solaris 2.7,2.8,2.9 y 10

- AIX 5.3 y 5.3

- HP-UX 10, 11, 11i

- MacOSX 10

- Cisco PIX, ASA and FWSM (Todas las versiones)

- Cisco IOS routers (Todas las versiones)

- Juniper Netscreen (Todas las versiones)

- SonicWall firewall (Todas las versiones)

- Checkpoint firewall (Todas las versiones)

- Cisco IOS IDS/IPS module (Todas las versiones)

- Sourcefire (Snort) IDS/IPS (Todas las versiones)

- Dragon NIDS (Todas las versiones)

- Checkpoint Smart Defense (Todas las versiones)

- McAfee VirusScan Enterprise (v8 y v8.5)

- Bluecoat proxy (all versions)

- Cisco VPN concentrators (Todas las versiones)

- MySQL (Todas las versiones)

- PostgreSQL (Todas las versiones)

- Oracle, MSSQL (Muy pronto)

- Unix solo:

- Unix Pam

- sshd (OpenSSH)

- Solaris telnetd

- Samba

- Su

- Sudo

- Xinetd

- Adduser/deluser/etc

- Cron/Crontab

- Solaris BSM Auditing

- Dpkg (Debian package) logs

- Yum logs

- Servidores FTP:

- Proftpd

- Pure-ftpd

- vsftpd

- wu-ftpd

- Microsoft FTP server

- Solaris ftpd

- Mac OS FTP server

- Servidores de correo:

- Imapd and pop3d

- Postfix

- Sendmail

- vpopmail

- Microsoft Exchange

- Courier imapd/pop3d/pop3-ssl

- vm-pop3d

- SMF-SAV (Sendmail Sender Address Validator)

- Procmail

- Mailscanner

- Servidores Web:

- Apache web server (logs de acceso y error)

- IIS 5/6 web server (NSCA y W3C extentido)

- Zeus web server

- Aplicaciones Web:

- Horde imp

- Modsecurity

- Firewalls:

- Iptables firewall

- Shorewall (iptables-based) firewall

- Solaris ipfilter firewall

- AIX ipsec/firewall

- Netscreen firewall

- Windows firewall

- Cisco PIX/ASA/FWSM

- SonicWall firewall

- Checkpoint firewall

- Bases de datos:

- MySQL

- PostgreSQL

- NIDS:

- Cisco IOS IDS/IPS module

- Snort IDS

- Dragon NIDS

- Checkpoint Smart defense

- Aplicaciones de seguridad:

- Symantec Anti Virus

- Symantec Web Security

- Nmap

- Arpwatch

- McAfee VirusScan Enterprise (v8 and v8.5)

- Otros:

- Named (bind)

- Squid proxy

- Bluecoat proxy

- Cisco VPN Concentrator

- Cisco IOS routers

- Asterisk

- Vmware ESX

- Windows event logs

- Windows Routing y Remote Access logs

- Generic unix authentiction (adduser, logins, etc)

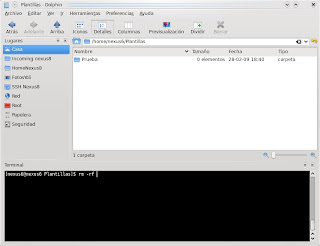

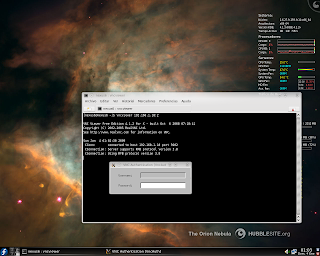

Después de descargar OSSEC 2.0 y descomprimir el archivo, con privilegios de root se debe ejecutar "./install.sh"

Después ejecutar el siguiente comando para arrancarlo:

/var/ossec/bin/ossec-control start

Hay mucha información y muy detallada de su funcionamiento en la página oficial de Ossec, la seguridad total es imposible de conseguir, pero con esta herramienta podemos estar algo más tranquilos.